Falha no WhatsApp permite manipulação total de mensagens de grupos | Avast

Texto do Blog da Avast.

Autor: Lisandro Carmona de Souza

Pesquisadores revelam falha no aplicativo usado por mais de 1,5 bilhão de pessoas na conferência de segurança Black Hat 2019.

É assustador que o aplicativo usado por mais de 1,5 bilhão de pessoas continue permitindo "interceptar e manipular mensagens enviadas em conversas privadas e em grupo", segundo informou a empresa israelense de segurança cibernética Checkpoint Research na conferência de segurança Black Hat 2019, em Las Vegas no dia 7 de agosto.

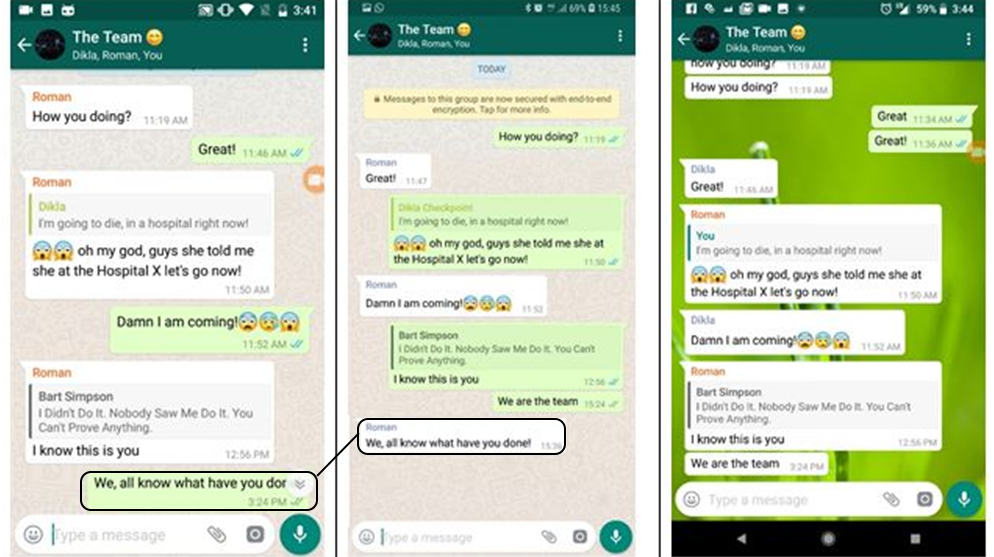

Falha permite criar e disseminar informações falsas que parecem vir de fontes confiáveis:

Pode-se incluir algo que não existia antes.

Pode-se modificar uma resposta já dada por um usuário.

Pode-se enviar uma mensagem privada para um participante do grupo, disfarçada de mensagem pública para todos.

Somente a vítima recebe uma mensagem enviada a um grupo. Fotooriginal. Adaptação: Avast.

As vulnerabilidades foram comunicadas em agosto de 2018 e somente a terceira foi corrigida. Naquela altura, o Facebook - dono do WhatsApp - informou que para corrigir as outras duas seria preciso registrar todas as mensagens do WhatsApp e que não estava preparado para isso por razões de privacidade.

Mesmo com a criptografia ponta a ponta, as mensagens puderam ser quebradas no WhatsApp Web - que sincroniza o conteúdo dos chats com um computador - com base nas chaves de criptografia pública e privada antes da geração do QR Code de emparelhamento e com o código “secreto” enviado pelo smartphone no momento do escaneamento.

A partir desse ponto, o monitoramento do WhatsApp é completo, permitindo que uma pessoa pense que converse com alguém, mas, de fato, está recebendo mensagens do cibercriminoso. Especialistas acreditam que a falha pode ser usada para disseminar fake news. Até o momento, nada foi revelado sobre uma possível falha semelhante no Telegram Web, que foi o pivô dos escândalos de invasão de celulares de autoridades brasileiras.

Mais detalhes técnicos sobre a falha no WhatsApp foram publicados aqui.

Vazamento de dados pessoais para dentro e para fora

Infelizmente, é comum vermos notícias sobre invasões de sites e vazamentos de dados pessoais que vão parar na darkweb. Mas também ocorrem vazamentos para “dentro” das próprias empresas. Recentemente, vimos uma empresa parceira do Instagram, a Hyp3r, coletar secretamente os stories que deviam desaparecer após 24 horas. Obviamente, nem você nem a rede social autorizaram isso.

Depois, seus dados de localização vão parar em redes de anunciantes: você posta um selfie comendo uma pizza e começa a receber propaganda de delivery de pizza. Mas não é só isso, as empresas mantêm um registro persistente dos locais exatos onde você esteve e algoritmos adicionam os objetos ao redor, os tipos de lugares que você visita, dados dos seus dispositivos e cria o seu perfil online (fingerprint).

Empresas de segurança continuam melhorando seus aplicativos para evitar esse tipo rastreamento e o fingerprinting. Depende de você adotar essa tecnologia de privacidade.

Suas conversas via Wi-Fi estão sendo ouvidas

Recentemente, a Apple informou que suspenderia a permissão para que funcionários e terceirizados (que normalmente trabalham em suas próprias casas) ouvissem os comandos de voz feitos ao assistente Siri. O Google fez o mesmo depois que ficou público que os comandos ao Assistente do Google também estavam sendo ouvidos por humanos. A Alexa da Amazon também fazia o mesmo.

Parece que todos eles conseguem ouvir também quando não se está diretamente usando os assistentes nos dispositivos, e, para complicar, junto com os dados de áudio estão vinculados dados pessoais do usuário e a sua localização.

As empresas usavam trechos íntimos da vida privada - desde tráfico de drogas, visitas de médicos até aventuras sexuais - para “melhorar os sistemas”, mas não solicitavam explicitamente a permissão aos usuários para serem ouvidos por humanos.

Agora chegou a vez da Microsoft. A Motherboard conseguiu documentos, capturas de tela e áudios com conversas íntimas provando que o Skype faz o mesmo no seu serviço de tradução. O mesmo acontece com os comandos de voz dados ao assistente Cortana.

Especialistas sugerem que você desative o compartilhamento de informações nas Configurações do Windows (Privacidade > Fala > Reconhecimento de fala online) e excluir os dados armazenados online em sua Conta da Microsoft (Privacidade > Atividade de Voz > Exibir e Limpar a Atividade de Voz > Limpar).

Uma simples iMessage e seu iPhone é invadido

Uma falha de segurança descoberta pela pesquisadora Natalie Silvanovich do Project Zero do Google permite que cibercriminosos assumam o controle do seu iPhone ou iPad, e a vítima não precisa fazer nada: nem baixar um arquivo, nem abrir um anexo de e-mail, nem mesmo clicar em um link. Pior: não precisa nem abrir a mensagem recebida. A falha ainda não foi corrigida pela Apple.

Apple teve de retirar - de novo - um falso aplicativo da sua loja

Também nesta semana, “retornou” à App Store o aplicativo que abusa do TouchID, engana o usuário e faz com que ele compre sem querer a versão paga por R$ 340,00. O aplicativo "Medição da Frequência Cardíaca" promete medir seus batimentos cardíacos usando o sensor de digitais do iPhone. Ele havia sido retirado da loja e, agora, retornou com o nome "Pulso. Batimento Cardíaco".

Reduzindo ao mínimo o brilho da tela, a vítima mantinha o dedo no sensor e ativava o Touch ID que aprovava a compra. Nesses casos, para ter o seu dinheiro de volta, você tem 24 horas para entrar na página de assinaturas da Apple e cancelar a compra. A Apple retirou - pela segunda vez - o aplicativo da sua loja.

Leia atentamente as avaliações dos usuários e não confie apenas na Apple.

Russos invadem redes via impressoras e dispositivos IoT

A Microsoft detectou que os mesmos grupos cibercriminosos russos - Strontium, Fancy Bear e APT28 - acusados de invadir o Comitê do Partido Democrata dos EUA em 2016 e dos ataques do ransomware NotPetya contra a Ucrânia em 2017, estão usando telefones VOIP (voz sobre IP), impressoras conectadas à internet e outros dispositivos inteligentes (que usam senhas padrão ou não foram atualizados) para invadir redes.

Lembre-se de qualquer equipamento conectado à rede precisa de segurança para não se tornar a porta de entrada dos cibercriminosos.